zzcms 任意删除文件漏洞(CVE-2019-8411) 分析

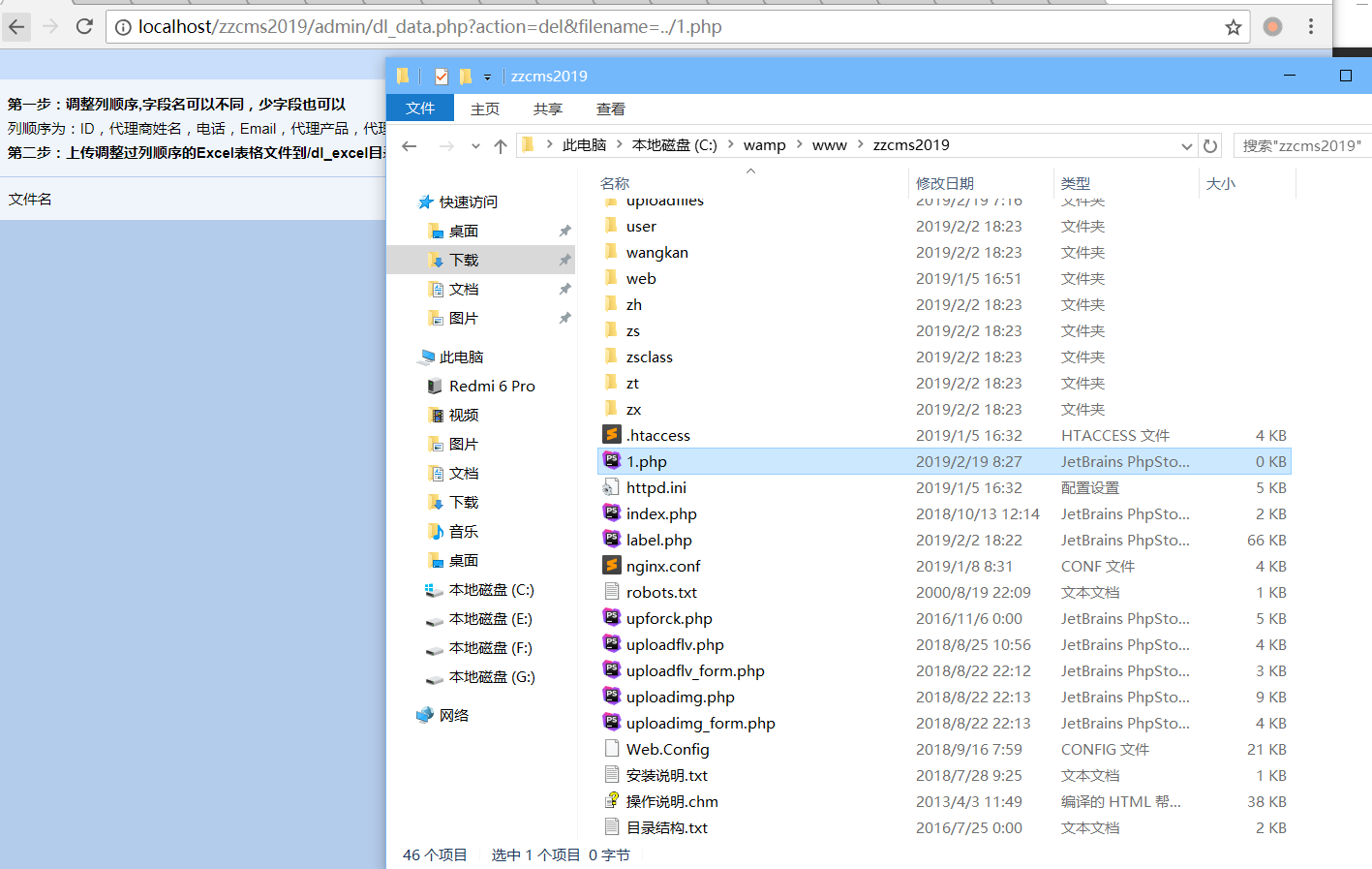

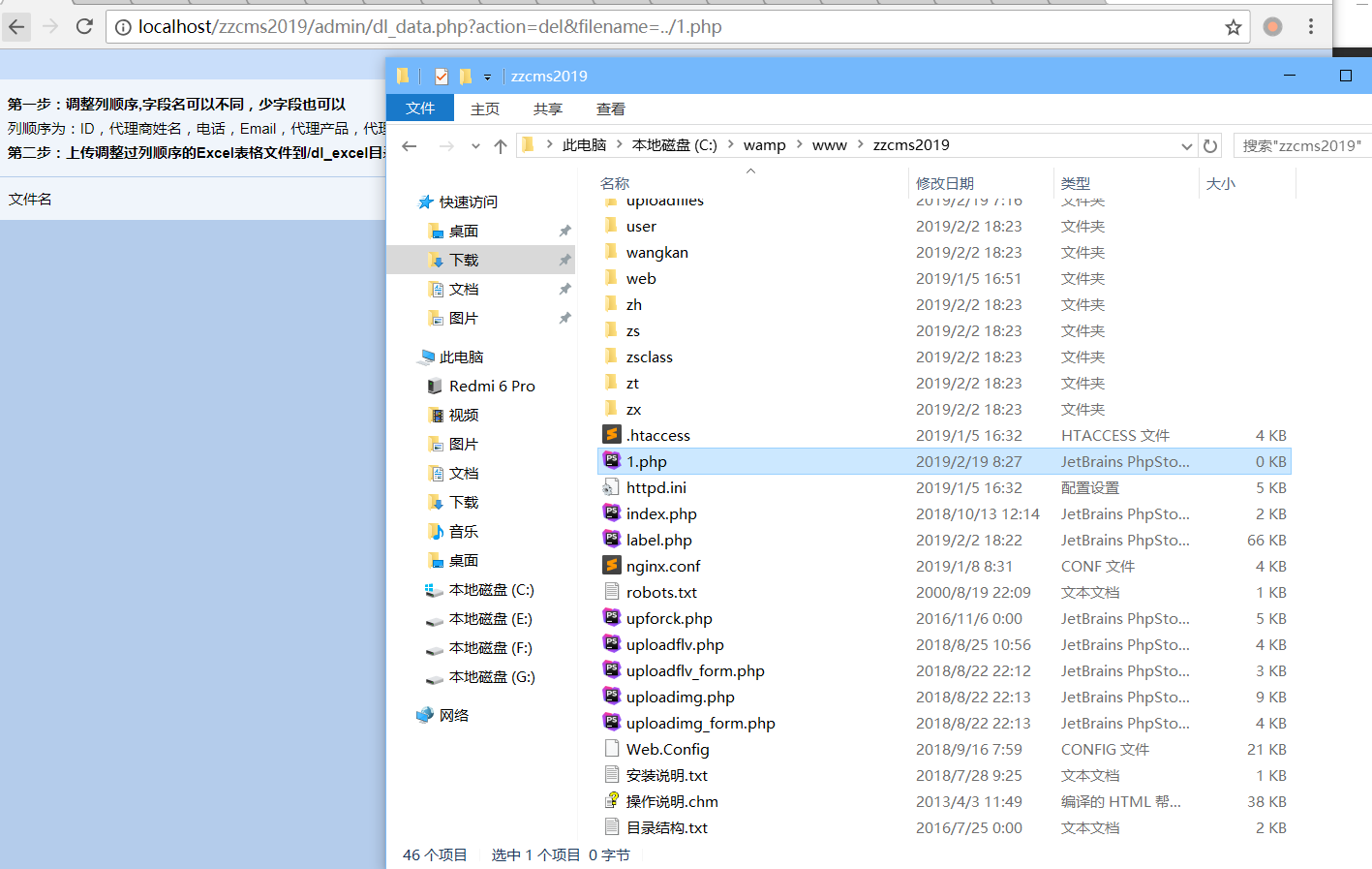

Payload:action = del&filename = .. / 1.php

漏洞分析

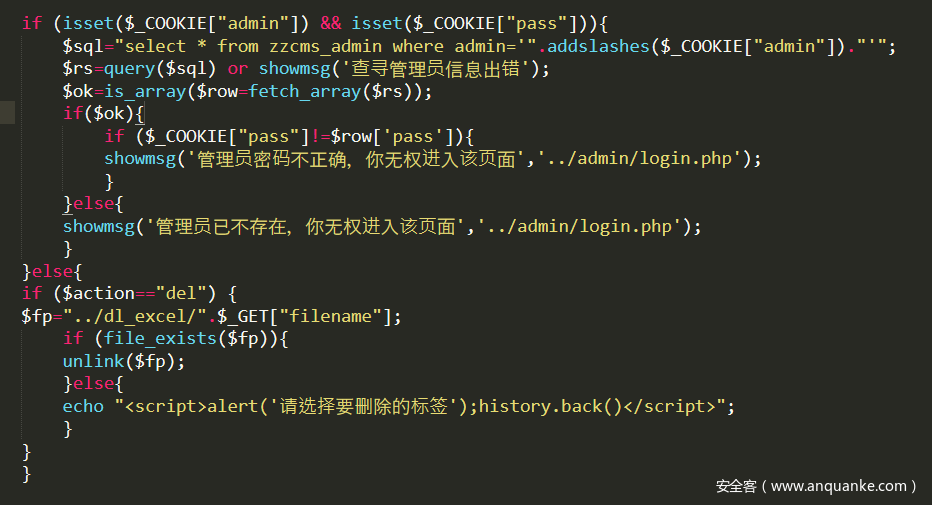

这个漏洞产生的很大原因是开发者没有按照正确的安全开发,对敏感操作没有进行认证。

打开admin/dl_data.php,发现只要把del赋值action参数,然后添加需要删除的文件,就可以删除了,没有进行任何的认证。

](https://p3.ssl.qhimg.com/t01c727f1967ca7eba9.png)

从下面的图片可以看出,只要action参数等于’del’时,就能进随意的删除了,无需什么认证这个操作是极其危险。

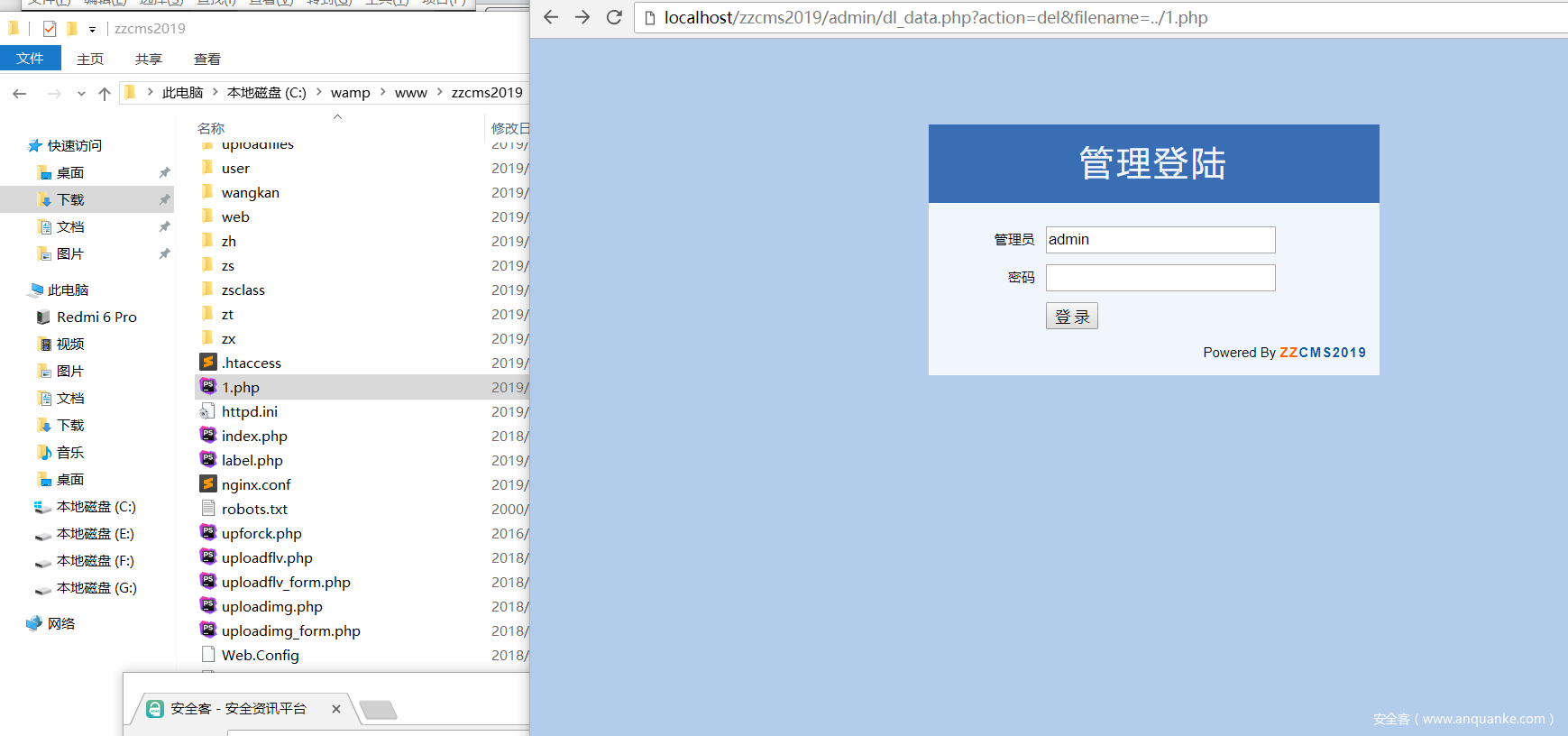

进行简单的添加认证后,这个Payload 就失效了,当然这个认证只是我个人的随意添加的,更多细节需要开发者团队自己增加。